Muitos aqui devem ter acompanhado o desenrolar da disputa entre a Apple e o FBI (“Federal Bureau of Investigation”) americano sobre a quebra da criptografia de um iPhone pertencente a um terrorista, terminado esta semana. Entretanto, o caso espalhafatosamente encenado com destaque pelos holofotes da mídia mundial esconde todo um cenário e um enredo de fundo que por hora encontra-se na penumbra. E o resultado desta encenação pode nos atingir, meros espectadores estrangeiros, de formas não esperadas.

O caso é de suma importância na medida em que a disputa legal não afeta apenas um aparelho em si, mas todo conjunto de dispositivos conectados à internet, e uma vez que carros estão num processo acelerado de conectividade, eles também passam a ser alvo de interesses ligados a essa disputa.

Embora o assunto devesse ser explorado completamente em um portal de tecnologia da informação (TI), coloco-o em discussão aqui no AE por ser de suma importância também para o mundo automobilístico cada vez mais digital.

É um texto bem longo, leitor, mas vale a pena lê-lo, tenho absoluta certeza disso. Por isso eu e o editor-chefe do AE combinamos de publicar essa matéria hoje, domingo, dia em que normalmente se tem mais tempo.

O computador: esta máquina revolucionária de liberdade

O computador foi um marco histórico em muitos sentidos, começando como uma calculadora programável potente e depois penetrando em outras aplicações a partir do ponto em que fenômenos físicos passaram a ter representação dentro da máquina na forma de dados processáveis. Entretanto, mais do que em qualquer outro aspecto, o computador se mostrou revolucionário no instante que não era uma máquina fixa a um mecanismo rígido. Ele é como uma folha em branco, onde o artista/programador pode criar livre e infinitamente.

Entretanto, “revolucionário” e “livre” são conceitos altamente subversivos, e os tipos de revolução e liberdade que o computador permite nem sempre são completamente compreendidos e facilmente aceitos. Num mundo onde o conceito de liberdade é relativo (você é livre sob determinados limites ditados pelos interesses alheios à sua pessoa), esses conceitos desafiam grandes modelos de negócio e interesses de cunho político e militar. É importante para certas pessoas que a liberdade digital da grande população seja cerceada. Também é importante que o meio digital não propague ideias subversivas à filosofia do Estado e contrárias a certos interesses econômicos.

Vemos essas distorções de forma nítida quando elas se referem à pirataria. Há séculos as bibliotecas promovem a cultura por permitir acesso a um significativo acervo de obras de forma gratuita e livre a qualquer pessoa. Qualquer um pode se inscrever numa biblioteca, retirar um livro do seu interesse e lê-lo sem ter de pagar nada. E a atividade da biblioteca não só é moralmente aceita, como é incentivada como importante ferramenta de fomento à cultura.

O que ocorre quando baixamos da internet um livro digital sem pagar por ele? “Ah, mas isso é pirataria!”.

Bibliotecas sempre foram grandes incentivadoras da cultura e do progresso da ciência que construiu a atual civilização ao permitir que centenas de pessoas leiam o mesmo livro sem pagar por ele, mas compartilhar livros digitais pela internet é crime. Alguma coisa não bate entre essas duas “verdades”.

Qual a diferença prática entre ler o livro na biblioteca e ler uma cópia digital do mesmo livro? Por que uma forma é incentivada e outra é crime? E quem é que sempre impinge ao ato a figura de “pirataria”?

É fácil perceber que o conceito de pirataria pertence às partes interessadas, especialmente quando dinheiro está envolvido.

É preciso então controlar a pirataria originada da liberdade dos usuários, e para isso surgiram diversos mecanismos de DRM (“Digital Rights Management”, ou Gestão de Direitos Digitais).

A ideia do DRM é usar a própria capacidade criativa do computador para cercear a liberdade que ele mesmo promove. Essa ideia só esbarra em um pequeno detalhe: a liberdade que o computador promove é parte do seu próprio conceito, enquanto o cerceamento dessa liberdade não. Por isso sistemas de DRM nunca funcionaram como deveriam, e nenhum resiste por muito tempo.

Hoje, exemplos como o streaming de música e filmes pela internet, sem controle de DRM mas com preços compatíveis de serviço vem desbancando a pirataria. As obras apreciadas pelo streaming são facilmente pirateáveis, mas raramente o são. Esses serviços são baratos o suficiente e mais convenientes para serem usados que a pirataria. O DRM é uma ideia torta, mas que muitos ainda insistem em usar.

Indo no sentido contrário a qualquer preceito legal em qualquer parte do mundo, no mundo cibernético os usuários são tratados como culpados antes mesmo de tentarem qualquer falta, sendo que as definições de falta são cunhadas por interesses de poucos em detrimento da maioria.

A ideia de controles nos computadores para evitar que usuários façam algo “ilegal” (lembrando que o termo “ilegal” sempre surge das partes interessadas) é tão absurda quanto fabricar todas as facas de cozinha sem pontas e sem corte afiado porque elas podem ser usadas como armas brancas.

Além do cerceamento da liberdade, há ainda a constante violação da privacidade das pessoas.

Todas as tentativas de criar e manter mecanismos limitantes de liberdade só serviram para atrasar a evolução natural e gerou mais prejuízos do que aqueles que estas tentativas tentaram evitar.

A melhor forma de tratar os computadores nos âmbitos social, econômico e político é deixá-los livres e aceitar as transformações naturais que eles promovem. E se alguém usá-los para cometer crimes, que seja punido na forma da lei, assim como é feito nas demais situações.

Computadores e a política

Não são só as empresas que estão interessadas na violação dos direitos dos usuários, quer seja pelo cerceamento da liberdade como pelo monitoramento cerrado do que as pessoas fazem no mundo digital.

É por isso que, conforme a internet passa a se integrar em todas as atividades, ela vem sendo alvo de todo tipo de legislação, e surgem lobbies poderosos tentando derrubar de todas as formas as liberdades conquistadas pelos usuários. Mas leis e regulamentos são muito rígidos e não conseguem acompanhar as transformações do mundo digital, e estas normas se tornam obsoletas muito rapidamente.

E quando as leis estão aquém dos interesses, há todo tipo de abuso nos cantos obscuros da grande rede, como ficamos sabendo através do escândalo da espionagem promovida pela agência americana NSA.

Os Estados Unidos vêm passando por uma série de transformações graduais, com grande concentração de renda e defesa de interesses de poucos privilegiados, com cada vez mais a presença militar no âmbito internacional e menos direitos civis para seus cidadãos. Por estar mais avançado no processo de digitalização social e de preponderância política, é o que mais tem gerado esforços no sentido de limitar direitos e liberdades digitais dos usuários e espioná-los sempre que pode. Algo completamente incoerente de um país que se promove como a “terra da liberdade”.

Como veremos adiante, o maior esforço na criação de leis está concentrada hoje na defesa do direito autoral, que hoje é a principal mola impulsora do capitalismo, e na vigilância cerrada ao cidadão feita através dos próprios dispositivos eletrônicos que ele compra.

A lei dos 56 bits

Corria o ano de 1976 nos Estados Unidos, e enquanto Steve Jobs e Steve Wozniak estavam criando o primeiro microcomputador pessoal da empresa que viria a ser a Apple, uma nova lei foi criada com o sentido de limitar as capacidades dos dispositivos militares computadorizados, especialmente dos destinados à exportação. Era a chamada “Arms Control Export Act”, visando a segurança nacional.

Esta lei, em um dos seus termos, limitava as chaves de criptografia usadas com o algoritmo de criptografia DES em 56 bits (7 bytes) e estipulava penas de prisão e outras sanções legais caso a lei fosse desobedecida. Esta era uma lei nos tempos que computadores eram grandes, caros e acessíveis a poucos, e por isso mesmo voltados para aplicações muito específicas, em especial na área militar. Ainda não era uma lei de bisbilhotagem e restrição de liberdade do cidadão e tinha uma razão consistente para sua existência.

O limite de 56 bits foi estabelecido porque tornava o problema de quebrar a criptografia das mensagens cifradas dentro de um tempo computacionalmente viável. Cada bit adicional a este valor significava dobrar o tempo de esforço computacional para quebrá-lo. Menos que 56 bits tornava o sistema muito vulnerável, enquanto mais que 56 bits significava criar uma dificuldade excepcional para as autoridades americanas para verificar o conteúdo das mensagens. Então os 56 bits eram na época a medida ideal entre a pretensa segurança do sistema e a capacidade de investigação governamental.

Vinte anos depois, com o crescimento da internet, o algoritmo criptográfico DES passou a ser adotado como forma de comunicação segura principalmente para o comércio eletrônico, mas ainda usando uma chave limitada a 40 bits (5 bytes). Mas logo o padrão avançou para os 56 bits pelo aumento do poder computacional dos microcomputadores em progressão geométrica que tornava a chave de 40 bits muito fraca.

O uso da internet fez com que a atribuição de controle da limitação das chaves de 56 bits passasse do âmbito da defesa nacional para o Departamento de Comércio americano, mas a criminalização das violações à lei permaneceu.

A chave de 56 bits começou a perder força quando a RSA Data Security promoveu um prêmio de US$ 10.000 para quem conseguisse quebrar essa criptografia em fevereiro de 1997. O prêmio foi entregue quatro meses depois. Em julho do ano seguinte, uma demonstração de ataque por força bruta promovida por hackers foi bem-sucedida após 56 horas num desktop padrão.

Mas apenas no ano 2000 todas as implicações legais quanto a qualquer limite da chave de criptografia foram anuladas. A suspensão das implicações legais do uso de criptografia abriu um espaço para a liberdade dos usuários, que puderam usar criptografia mais segura.

Em 11 de setembro de 2001 houve o atentado contra as torres gêmeas em Nova York, levando o país a uma escalada de luta contra o terrorismo. Isso reviveu o fantasma dos 56 bits.

O USA PATRIOT Act (“Uniting and Strengthening America by Providing Appropriate Tools Required to Intercept and Obstruct Terrorism Act de 2001″, em português algo como Ato de Unir e Fortalecer a América Providenciando Ferramentas Apropriadas e Necessárias para Interceptar e Obstruir o Terrorismo) suspendeu muitos direitos civis e permitia a prisão de suspeitos sem mandado judicial a título de investigação de terrorismo.

Usar um computador com criptografia forte poderia em tese ser usado por um terrorista para se comunicar incólume com seu grupo na organização de um atentado, e isso era motivo suficiente para alguém ser preso e investigado segundo a “lei patriótica”.

Enquanto o Windows da Microsoft (uma empresa de origem americana) era universalmente produzido para funcionar com as já fracas chaves de 56 bits (7 bytes), mesmo para versões de exportação e portanto insuspeito para os padrões americanos, outros sistemas operacionais já operavam com chaves de 128 bits (16 bytes) muito mais seguras.

Pela simples posse de um notebook com Linux (que usava nativamente chaves de 128 bits fora dos Estados Unidos), um estrangeiro que entrasse no país poderia ser preso e levado para investigação por suspeita de terrorismo. Nenhum caso de prisão por este motivo foi reportado na época, mas era uma possibilidade real.

Apesar de ser história antiga, a legislação americana dos 56 bits deixou um legado negro: a criminalização pela simples posse e uso de mecanismos sofisticados de privacidade além das capacidades de vigilância do “Grande Irmão” de um país que se diz democrático.

O USA PATRIOT Act era para ser uma lei transitória, mas foi várias vezes renovada e em 2015 foi substituída por outra, a USA Freedom Act, muito semelhante em vários dos seus dispositivos, mas esta em caráter permanente. Uma forma de perda definitiva de direitos civis em território americano.

O Microsoft Palladium

Em 2002 a palavra de ordem em termos de segurança cibernética era um conceito chamado “Trusted Computing” (Computação Confiável). Em meio a muitas discussões e propostas técnicas, a Microsoft lançou sua proposta, chamada de “Palladium”.

Era a época efervescente da internet banda larga, da pirataria de software, música e dos primeiros filmes. Vírus e todos os tipos de ataques corriam soltos pela plataforma Windows, e a Microsoft tinha de dar uma resposta a tudo isso para a sociedade e para as indústrias de entretenimento, e ela veio na forma da proposta de um chip criptográfico contido em cada placa mãe de computador, chamado de “chip Palladium” ou “chip Fritz”.

A ideia do chip nasceu de um projeto conjunto da Microsoft com a indústria cinematográfica no sentido criar um novo tipo de DVD mais seguro a cópias, quando a equipe de desenvolvimento percebeu que implementações puramente em software sempre seriam vulneráveis à quebra da segurança, e que uma implementação de parte do processo em um hardware lacrado seria a única alternativa viável.

Este conceito foi revisto e ampliado para todos os sistemas de segurança digital da empresa. Este chip conteria internamente diversas chaves criptográficas e toda capacidade de processamento para criptografar, descriptografar e assinar ou aceitar digitalmente qualquer arquivo ou fluxo de dados que passasse pelo computador. O chip seria inviolável, pois cada chip conteria chaves individuais, de modo que se as chaves de um chip de um equipamento fossem descobertas, elas não serviriam para outro equipamento.

Nada poderia ser instalado em um computador sem um certificado digital legítimo autenticado pelo chip Palladium. Seria o fim dos vírus, trojans e outros tipos de malwares, mas também de toda e qualquer pirataria ou liberdade que tentasse burlar o sistema de proteção. Até mesmo o fluxo interno de áudio e vídeo dentro do computador seria criptografado e controlado pelo chip Palladium para evitar a pirataria. A Microsoft teria mais poder de decisão sobre o que o computador poderia ou não fazer e conter do que o próprio usuário que pagou pelo equipamento.

O Palladium foi controverso desde o princípio:

- Para começar, quem regularia o fornecimento das chaves e dos chips seria a própria Microsoft;

- As pessoas lentamente seriam obrigadas a usarem sistemas certificados pela Microsoft. Até mesmo outros fabricantes de hardware e software como IBM, HP, Sun e Apple teriam de instalar chips Palladium em seus computadores e para isso dependeriam do fornecimento de chaves da Microsoft (e pagariam por isso);

- O então novo Windows Longhorn em desenvolvimento estava sendo feito para rodar com o chip Palladium, mesmo nas suas versões internacionais, o que obrigaria o mundo inteiro a adotar o Palladium, dando o monopólio do mercado à Microsoft;

- Como o projeto do chip era da Microsoft, muitas das especificações do sistema ficaram sob suspeita, porque não haviam garantias que fossem seguidas, colocando em dúvida a real segurança e inviolabilidade da máquina a interesses externos;

- O controle centralizado das chaves nas mãos de uma companhia privada tem implicações éticas severas, pois poderia ser usado como arma contra concorrentes em potencial. Software livre poderia ser riscado do mapa simplesmente negando certificados, e na época, a Microsoft considerava esse tipo de software um concorrente inconveniente;

- A cada vez que um desenvolvedor fizesse uma versão de seu software, precisaria negociar com a Microsoft ou um representante um novo certificado digital. Se a versão lançada contivesse um bug, um novo certificado teria de ser negociado (e pago) para que a versão corrigida pudesse ser distribuída. O sistema todo de desenvolvimento de software se tornaria mais burocrático, caro e lento, em prejuízo a todos — exceto à Microsoft.

A escalada do Palladium foi tal que a Microsoft propôs ao Congresso americano a instalação obrigatória do chip em todos os computadores americanos através da criação de lei nacional e a criminalização do seu não uso, uma herança direta da lei dos 56 bits e do então recente atentado contra as torres gêmeas, e com o total aval das gravadoras e estúdios de cinema.

As autoridades europeias não aceitaram que uma empresa americana regulasse o que os europeus pudessem ou não instalar em seus computadores, e logo outros países se manifestaram no mesmo sentido. Era absurdo que uma lei nacional americana regulasse o uso de computadores em outras nações soberanas.

Fabricantes de hardware, em especial os de placas-mãe, também se manifestaram contrários e ameaçaram manter duas linhas de produtos, uma com o chip para o mercado americano e outra sem o chip para o resto do mundo. Esta decisão ia contra os interesses da Microsoft, pois isso restringiria o Windows ao mercado americano e fortaleceria concorrentes como o Linux no resto do mundo.

A polêmica gerou tal nível de desgaste que o Palladium nunca foi implementado, e o passar do tempo mostrou que o sistema não era efetivamente tão seguro quanto prometia. Ele foi definitivamente abandonado 10 anos depois, mas deixou descendentes. O recurso UEFI nas placas-mãe mais modernas são herança direta do Palladium, mas a gestão gratuita das chaves é feita por uma comissão internacional que junta empresas, governos e entidades de usuários.

A interface padrão de vídeo HDMI, presente nas TVs LCD e notebooks, possui uma implementação em hardware lacrado que gera uma comunicação criptografada entre dispositivos também desenvolvida a partir dos conceitos do Palladium, porém ela já foi hackeada, o que mostra que o conceito não é tão seguro quanto prometia.

Um dos aspectos importantes da história do Palladium é a falsa promessa de maior segurança do usuário. O foco maior do Palladium era realmente proteger os interesses das indústrias, especialmente as americanas da área de entretenimento e software, através da restrição de liberdades dos usuários.

Um bom link de um artigo técnico sobre o Palladium, escrito na época da sua proposta está aqui.

A DMCA

Americanos costumam se referir a muitas das suas leis pelas suas siglas. Não é diferente com a DMCA (“Digital Millennium Copyright Act” – Lei dos Direitos Autorais do Milênio Digital). A DMCA é uma lei altamente controversa por ela criar atalhos legais para a proteção do direito autoral americano.

Antes da DMCA, se alguém usasse na sua página de internet de forma indevida uma obra com direito autoral, o autor teria que apresentar uma queixa, esperar um juiz avaliar o caso para então expedir uma ordem judicial contra o violador. Enquanto isso, a pretensa obra encontrava-se disponível na internet. Este caminho lento e burocrático prejudicava o dono da obra e facilitava todo tipo de violação aos direitos de autor.

A DMCA inverte por completo o processo. O pretenso autor faz uma denúncia diretamente ao provedor, que é obrigado a remover a página ou conteúdo imediatamente da rede mesmo sem mandado judicial, e depois o dono da página é quem terá de provar às autoridades sua inocência.

Embora a DMCA pareça justa num primeiro instante porque acelera a recuperação do direito do autor, ela pode ser usada como mecanismo de censura e anticompetição. Não poucas vezes, blogs e portais foram tirados da rede sob denúncia de violação de direitos autorais de fotos ou textos quando na verdade o objetivo era remover uma fonte de crítica a determinadas pessoas. E estes blogs e portais podem passar anos, com pleno prejuízo financeiro e de imagem antes de provarem sua inocência, e os usuários sofrerem pela perda do serviço destes sites.

A DMCA promove situações distorcidas como no caso do usuário que pagou por seu aparelho mas é menos dono dele do que o fabricante, e por isso é obrigado a comprar dele ao invés do concorrente.

Isto ficou patente quando a Realnetworks lançou um serviço concorrente ao iTunes que permitia instalar música legalizada no iPod do usuário. Alegando que a Reallnetworks havia hackeado o iPod, uma afronta aos termos da DMCA, a Apple processou a Realnetworks, e esta última foi proibida de vender músicas para o iPod. A ação preservou os interesses da Apple, mas o grande prejudicado foi o consumidor pelo uso anticompetitivo da lei. Situações parecidas já ocorreram contra fabricantes de autopeças e de cartuchos de impressora.

O que a Realnetworks fez foi realizar uma engenharia reversa não invasiva no protocolo do iPod, o que é proibido pela DMCA. Seguindo à risca o mesmo processo, a Volkswagen poderia processar os pesquisadores que acidentalmente descobriram que os carros a diesel da marca possuíam um mecanismo que burlava os testes de emissões, tendo como base a DMCA, pois o experimento demonstrou-se uma forma de engenharia reversa do software de controle do motor. Como seu efeito é imediato e sem mandado judicial, o caso poderia ser abafado antes que fosse notado pela mídia. A DMCA poderia assim servir de blindagem para a Volkswagen, ato que corretamente a empresa não tomou.

Em mais de 20 anos, a DMCA permitiu ações contra a liberdade de expressão, prejudicou a competição, a inovação e a pesquisa científica e ainda ameaça o uso justo (“Fair Use”) de frutos de direitos autorais.

É interessante notar que embora as grandes companhias de software sejam americanas, a maioria dos centros de pesquisa e desenvolvimento destas companhias se encontram fora do país, em especial na Índia e na China, onde a DMCA não se aplica. Há também um franco empobrecimento da capacidade de desenvolvimento de tecnologias de software dentro dos Estados Unidos por falta de mão de obra altamente qualificada, pois o risco de tentar inovar e receber uma notificação que inviabilize todo projeto é grande. Sob muitos aspectos, a DMCA gerou mais prejuízos do que lucros para o país.

As leis natimortas

Vários projetos de lei americanos mostram uma visão fossilizada de modelos de negócios de uma minoria poderosa que pretendem proteger. Estes projetos enfatizam que é preciso preservar “os direitos autorais”, mas o que eles defendem é uma forma obsoleta, pouco dinâmica de direito autoral, existente antes da internet. Isto mostra que certos interesses ainda não compreenderam nem se adaptaram às transformações promovidas pela grande rede.

O exemplo das gravadoras é clássico. As gravadoras viviam de vender discos. Cada disco era muito barato de ser fabricado, mas era vendido muito mais caro. E em cada disco havia, na média, duas músicas realmente interessantes para o consumidor. E o consumidor se condicionava a comprar o disco porque era praticamente um monopólio. O lucro era quase total.

Quando surgiu a internet, esta aglutinou todo um conjunto de tecnologias que potencializou uma revolução. A música se libertou da mídia e ficou facilmente acessível, permitindo que as pessoas ouvissem o que quisessem na hora que desejassem de forma descomplicada. Não havia mais uma mídia a ser paga e o consumidor não tinha mais que comprar um CD de 20 músicas para ouvir apenas duas. A percepção de valor monetário da música pelo consumidor mudou, mas esta mudança não foi aceita pela indústria fonográfica. A liberdade de escolha do consumidor era o pior pesadelo da indústria fonográfica, porque transformava um produto cultural valioso e raro para um produto barato e fartamente acessível, e a internet transferia o poder de escolha para o consumidor.

Foi a recusa da indústria fonográfica em explorar o potencial da internet que permitiu o surgimento de dois marcos da história da internet. O Winamp foi o primeiro programa a permitir ouvir música em MP3 de forma descomplicada e o Napster permitiu a difusão de músicas em MP3 diretamente de usuário para usuário sem o concurso das gravadoras. E a pirataria de música se tornou uma realidade na grande rede do dia para a noite, tomando o lugar natural da oportunidade que cabia à indústria.

É do conflito de interesses entre a indústria e o consumidor que surgiu a pirataria como elemento de equilíbrio entre ambas, mas foi a partir de serviços de streaming como o Spotify e NetFlix, que cobram bem pouco dos consumidores e paga frações de centavos por cada vez que a música é ouvida ou o filme exibido, que a pirataria regrediu.

O streaming é a prova cabal que qualquer negócio na rede, desde que respeite o equilíbrio de valor entre as partes e o chamado “uso justo” (“fair use”), não é necessário haver leis ou regulamentos para conter a pirataria.

A revolução digital é uma faca de dois gumes. Ela trás muitas mudanças positivas, mas também trás mudanças que desagradam muitos interesses poderosos e bem estabelecidos. Não dá para ficarmos só com as partes boas e eliminar as que nos são desagradáveis. Temos que aceitá-las como um todo ou teremos um sistema em eterna tensão de interesses uma distorção que só será equilibrada pela pirataria, comportamento natural do próprio sistema.

Esta é uma realidade que não é aceita de boa vontade pela indústria fonográfica, e igualmente pela cinematográfica. Estas empresas querem preservar os velhos modelos dos tempos do CD e do DVD, com custos baixos e preços de venda e lucros elevados e não pagamentos a conta-gotas pelo valor agora ditado pelo consumidor. Então elas travam uma queda de braço contra seus próprios consumidores. Como resultado, há forte lobby para a criação de leis que protejam o velho modelo de negócio que elas pregam e de todos os tipos de mecanismos (DRM, sistemas criptográficos de conteúdo etc.) que atrapalham a vida do usuário e o tratam como detrator antes mesmo dele ligar o equipamento.

Entretanto, os usuários não vem aceitando de boa-vontade este tipo de tratamento e vêm oferecendo forte resistência às imposições de leis duras que não os beneficiem.

Esta bravata é a razão de tantas leis de direitos autorais e de controle do usuário serem geradas natimortas.

As fracassadas SOPA, PIPA e ACTA

Em 2012, duas leis, muito parecidas, foram fontes de grandes protestos e que tomaram a mídia. A SOPA (“Stop Online Piracy Act”, ou Lei de Combate à Pirataria Online), proposta pelos deputados americanos e com apoio das gravadoras e estúdios de cinema, e a PIPA (“Protect Intellectual Property Act” ou Lei de Proteção à Propriedade Intelectual), proposta pelo senado e com apoio da Casa Branca, eram leis que aumentavam a abrangência das leis de direitos autorais como a DMCA e ofereciam mecanismos muito mais severos.

Se pela DMCA, um vídeo postado indevidamente no YouTube, por exemplo, obriga o site à remoção imediata do vídeo pelos operadores do site, pela SOPA o site inteiro estaria sujeito a ser retirado da internet, com prejuízos incalculáveis para seus donos e usuários que nada tem a ver com o caso.

Um dos problemas graves tanto com a SOPA quanto com a PIPA era a falta de clareza sobre o que seria “pirataria” e abria todo um leque de interpretações criativas sobre o que seria ou não fruto de pirataria a cada caso, podendo gerar inúmeras injustiças, já que a aplicação das sanções dessas leis seria automática, sem necessidade de mandado judicial. Qualquer um poderia se dizer dono de uma simples foto e tirar do ar o site inteiro sem ter que provar seu direto sobre a foto. Isso desagradava tanto usuários como empresários, especialmente os do ramo digital, gerando fortes protestos contrários e, por fim, derrubando ambos os projetos.

Outra lei proposta, porém de esfera internacional, era a ACTA (“Anti-Counterfeiting Trade Agreement”, ou Acordo Comercial Anti-Falsificação). Era um acordo multinacional que teria como efeito homogeneizar o tratamento dos frutos da pirataria (em termos de interesse notadamente americanos). Era uma lei muito abrangente, tratando da pirataria digital e todo tipo de falsificação (sapatos, bolsas, cigarros, CDs, DVDs, perfumes, roupas etc.).

A ACTA se tornou um escândalo, não apenas por ser tão desproporcional e vaga em seus dispositivos quanto a SOPA e a PIPA, mas porque ela foi negociada entre vários países (Austrália, Japão e 22 países da União Europeia, entre outros) em completo sigilo e sem o conhecimento das organizações civis destes países, de forma totalmente não democrática justamente para não sofrer oposições. O ACTA, da forma como estava sendo negociado, estaria sempre acima das próprias leis nacionais, e sendo os Estados Unidos o principal interessado, poderia usar o ACTA para interferir em determinados interesses locais, pois era a forma de impor uma legislação tipo SOPA/PIPA a países estrangeiros.

O ACTA já se encontrava em avançado estado de negociação quando o assunto vazou para a mídia, e assim como o SOPA e PIPA, o projeto foi abandonado pela forte pressão contrária da opinião pública.

Seguindo a linha do ACTA, um acordo multinacional semelhante, o TPP (“Trans-Pacific Partnership trade agreement”, Acordo Trans-Pacífico de Parceria de comércio) foi negociado em sigilo entre Estados Unidos, Austrália, Brunei, Chile, Malásia, Nova Zelândia, Peru, Singapura e Vietnã. Toda negociação seguiu em sigilo até ser aprovada nestes países, e só se tem conhecimento dos termos do acordo mediante vazamentos.

Este conjunto de leis mostra como se encontra o cenário jurídico americano. São leis que notadamente protegem interesses bem específicos (em especial os da indústria da música e do cinema), são pouco claras nas suas definições de violações, muito desproporcionais nas suas penalidades e privilegiam apenas um modelo obsoleto de exploração comercial de propriedade intelectual, sem flexibilidade para inovações.

Esta questão nos afeta na medida em que há um forte lobby americano, tanto da indústria como do governo de lá, interferindo em interesses nacionais. No caso brasileiro, vemos isso na proposta do Marco Civil da Internet, onde mesmo depois de votado, um fortíssimo lobby americano vem tentando implementar diversos mecanismos na lei brasileira que podem torná-la completamente inútil, anulando muitos direitos dos usuários brasileiros.

A história por trás destas leis (SOPA, PIPA, ACTA) mostra que há uma preocupação dos usuários tanto interna aos Estados Unidos como com o resto do mundo sobre os aspectos negativos dessas leis, e foi o fortíssimo ativismo dos cidadãos que derrubou estas leis.

Esta foi uma lição importante aprendida. Não adianta criar este tipo de lei dura enquanto o ativismo em contrário estiver forte. É preciso que as pessoas apoiem essas leis, imaginando que estes mecanismos legais servem para protegê-las, para que elas sejam aprovadas. E para que as pessoas mudem de ideia, é preciso desgastar os movimentos de cidadania e criar situações, mesmo que fabricadas, que enfatizem a necessidade destas leis.

A CALEA

Outra lei americana com sigla é a CALEA (“Communications Assistance for Law Enforcement Act” – Lei de Auxílio das Comunicações para a aplicação do Direito”). Esta lei foi aprovada em 1994 durante o governo Bill Clinton, e é uma lei que autoriza e facilita o uso legal de escutas telefônicas pelas autoridades americanas sem a necessidade de mandados judiciais.

Originalmente, a CALEA excluía expressamente todo o monitoramento da internet, porém em 1995, através de requisições do Departamento de Justiça, do FBI e do DEA (“Drug Enforcement Administration”), a FCC (“Federal Communications Commission”) expediu regulamentação para o monitoramento de VOIP (voz sobre IP – um tipo padrão de telefonia pela internet) e de internet banda larga.

Uma das medidas implementadas via regulamentação da FCC foi a obrigatoriedade da implementação de um backdoor padrão nos firmwares dos roteadores de internet e equipamentos de telefonia para permitir o monitoramento direto do tráfego de dados. Desde essa época, nenhum desses equipamentos recebe o selo do FCC se não tiver o backdoor CALEA implementado (“backdoor” é a porta dos fundos de prédios como lojas e casas de espetáculos, daí o seu emprego em sentido figurado).

O backdoor é uma funcionalidade instalada em sigilo e de forma não evidente que permite que o roteador seja comandado e reprogramado para diversas funções a partir de comandos externos sem que qualquer tipo de proteção possa ser levantada para inviabilizar seu uso.

Uma das consequências indiretas da implementação da CALEA é que os fabricantes de roteadores não fizeram duas versões de firmware, uma para o mercado americano e outra para exportação, e assim muitos equipamentos pelo mundo possuem o backdoor CALEA.

No Brasil, assim como em boa parte do mundo, mais da metade da infraestrutura de roteadores para internet e equipamentos de telefonia celular possuem o backdoor CALEA instalado de fábrica. Muitas das escutas telefônicas de autoridades internacionais promovidas pela NSA, como Angela Merkel na Alemanha e Dilma Rousseff no Brasil ocorreram via uso de backdoors CALEA em roteadores de telefonia celular. Espionar é fácil, basta contactar o equipamento diretamente através de um protocolo pela internet.

O backdoor CALEA, além de se mostrar um problema de segurança por espionagem estrangeira, tem oferecido um risco maior porque o protocolo usado para acessá-lo já foi hackeado e o código para sua implementação encontra-se disponível na internet, ao alcance de muitos crackers. Isso é um passo para um ataque em larga escala para a infraestrutura de internet de qualquer país.

A CALEA II e o escândalo da NSA

Em 2013, já no governo Obama, o congresso americano começou a discutir uma grande ampliação da CALEA, conhecida como CALEA II.

A CALEA II, em essência, estende dois mecanismos presentes na CALEA:

- Ela aumenta as penas para pessoas que não colaborarem com as autoridades segundo a lei e;

- Cria um backdoor padrão para todos os dispositivos conectados vendidos a consumidores finais. O backdoor, além do monitoramento, permite a leitura sem criptografia de todos os registros e arquivos da memória, a escrita e modificação destes registros e a instalação silenciosa de programas que ficariam invisíveis para o usuário;

Em outras palavras, o backdoor padrão CALEA II virá instalado em todos os computadores, smartphones, roteadores wi-fi residenciais e comerciais, smart TVs, smartwatches e automóveis conectados que receberem o selo da FCC. E se o usuário substituir o software ou firmware de forma a eliminar o backdoor, não estará colaborando com as autoridades e estará sujeito às sanções legais, incluindo a possibilidade de prisão.

O termo de “não colaboração com as autoridades” pode servir também como justificativa para prisão de estrangeiros que entrem no país portando dispositivos sem o selo do FCC (portanto sem o backdoor) e sejam investigados por terrorismo e posterior proibição de uso do dispositivo.

A CALEA II é polêmica em diversas frentes. Além das críticas da potencial invasão legal da privacidade do indivíduo em larga escala, há o risco do protocolo ser hackeado, tornando qualquer tipo de proteção do usuário absolutamente inócua, assim como já ocorreu com a CALEA. Segundo todos os especialistas em segurança da informação, isso é questão de tempo.

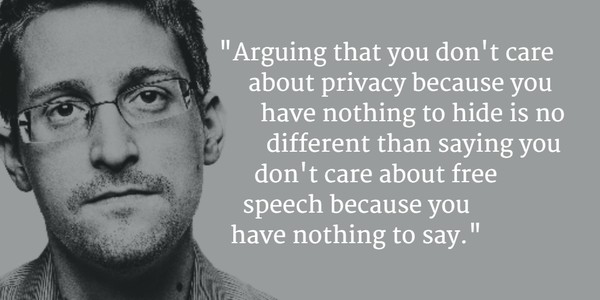

Entretanto, o maior entrave à CALEA II ocorreu em função do escândalo de espionagem promovida pela NSA (Agência Nacional de Segurança, dos EUA), conforme denúncia do ex-agente Edward Snowden ainda em 2013. O caso, que extrapolou as fronteiras nacionais, gerou forte opinião pública contrária à nova lei, e o projeto vem tramitando lentamente no Congresso.

Uma das consequências do escândalo da NSA e do projeto de lei da CALEA II foi o desenvolvimento de versões com criptografia forte por parte tanto da Apple como do Google para seus sistemas sistemas operacionais móveis. Criar dispositivos mais seguros aumenta a confiança do consumidor e reflete positivamente nas vendas. Mas se essa segurança for comprometida, a imagem do fabricante pode ser afetada junto com as vendas. Não é interesse dos fabricantes que os dispositivos sejam fáceis de explorar remotamente, o que é contrário aos interesses por trás da CALEA II.

As versões com criptografia forte, tanto do iOS quanto do Android, saíram em 2014, e vêm desde então sob fortes críticas das autoridades americanas, tanto do FBI como da NSA. Além de passar maior segurança ao usuário contra a bisbilhotagem oficial americana, qualquer exigência em criar uma abertura por baixo da camada de proteção seria vista como um grande retrocesso na segurança dos dispositivos por parte dos usuários. Era mais um reforço à oposição das grandes empresas a projetos como da CALEA II.

Pelo que as autoridades americanas aprenderam com a SOPA, PIPA e ACTA, perceberam que sem o apoio popular, se a lei for posta em votação, será derrubada. A aprovação da CALEA II depende de uma reversão da opinião publica americana, e por isso ela segue em velocidade reduzida no congresso americano.

A estranha proposta da FCC

A FCC vem deliberando uma proposta de regulação com uma série de medidas estranhas. Sob a alegação de não permitir que haja modificação nas potências de emissões de rádio de dispositivos conectados sem fio, a FCC propõe o seguinte:

- Restringir a instalação de quaisquer sistemas operacionais abertos em PCs, como o GNU/Linux, OpenBSD, FreeBSD etc.;

- Prevenir investigação em tecnologias sem fio avançadas , como redes sem fio em malha e correções de latência do mecanismo de protocolo visando maximização de tráfego pela plataforma;

- Banir qualquer mecanismo que permita a instalação de firmwares alternativos e/ou customizados nos celulares Android;

- Desestímulo ao desenvolvimento de firmwares alternativos livres e open source para dispositivos conectados, como o DD WRT ou o OpenWRT;

- Eliminar a capacidade dos operadores de rádio amador para criar redes em malha de alta potência para ajudar o pessoal de emergência em um desastre;

- Impedir os revendedores de instalar firmwares em roteadores , como pôr hotspots Wi-Fi de varejo ou VPNs , sem a prévia concordância do fabricante.

Esta é uma medida um tanto estranha, pois a FCC sempre regulou diretamente os dispositivos eletrônicos e não há impedimento técnico para que ela obrigue a fabricação de componentes de conectividade sem fio (wi-fi, Bluetooth) com potência de transmissão travada, não havendo razão técnica para impedir o uso de sistemas operacionais de software livre.

Também soa estranho proibir avanços técnicos que permitam um melhor aproveitamento dos canais de comunicação até sua utilização máxima.

Redes sem fio em malha se refere a diversas arquiteturas diferentes de rede, desde as darknets (como a rede TOR) a até redes implementadas diretamente entre smartphones via Bluetooth e Wi-Fi.

As redes em malha tem sido muito usadas em protestos, porque não podem ser controladas. O aplicativo Firechat foi usado em Hong Kong nos protestos de 2014, quando as autoridades chinesas mandaram desligar as estações rádio-base de celulares para que mensagens e fotos dos confrontos não vazassem para a mídia, especialmente em tempo real, mas elas continuaram a vazar porque as mensagens e fotos pulavam de celular em celular até encontrar algum aparelho com conexão direta com a internet. Diferente de outras redes, quanto mais usuários a rede Firechat possuir, mais robusta ela se torna. Quando 20% dos smartphones de Hong Kong usam o Firechat, torna-se virtualmente impossível parar o livre fluxo de informações pelas autoridades chinesas.

As redes em malha não violam nenhuma regulamentação técnica, exceto talvez as que usem transceptores não regulamentados de alta potência, mas promovem um tipo de liberdade não pode ser controlada por um poder central, algo que é altamente subversivo.

A medida da FCC é muito mais eficaz como forma de banir a liberdade de escolha dos usuários do que propriamente regular aspectos técnicos específicos sobre emissões de rádio para evitar interferências.

Já há notícias que algumas destas medidas estão sendo postas em prática, e pelo menos um importante fabricante de roteadores wi-fi de varejo já lançou modelos bloqueados à instalação de firmwares alternativos seguindo as orientações da proposta da FCC.

Lei nacional afetando o mundo

Até aqui vimos como está o cenário legal americano quanto a dispositivos digitais, incluindo a criminalização de aspectos técnicos e restrições à liberdade do usuário. É evidente que outros países como China e Rússia possuem legislações semelhantes, mas o caso americano é especial, pois a legislação nacional que vale em território americano acaba sendo replicada em aparelhos que são vendidos no resto do mundo, incluindo o Brasil.

Se um fabricante desenvolve um smartphone e deseja vendê-lo nos Estados Unidos, ele precisa ser aprovado pela FCC, e para isso ele deve seguir toda regulamentação de lá. Se essa regulamentação exigir um backdoor no firmware do dispositivo ou um bloqueio para que o firmware original de fábrica não seja trocado pelo usuário, isso será feito.

Entretanto, o fabricante não tem interesse em produzir uma versão americana exclusiva e outra para o resto do mundo, é muito provável que as exigências particulares americanas serão distribuídas mundo afora. É o caso dos roteadores com backdoor padrão CALEA.

Repare que muitos dos aparelhos eletrônicos que você possui na sua casa possuem o selo de aprovação do FCC, o que habilita cada aparelho ao mercado americano, mesmo que ele tenha sido fabricado aqui para venda local. Mantendo essa tendência, os novos aparelhos conectados com o selo FCC que você adquirir virá com toda essa parafernália legal americana implementada nele. Daí a necessidade de entender o emaranhado de leis americanas e os interesses por trás delas.

Apple x FBI

Em 2 de dezembro de 2015, Syed Rizwan Farook e sua esposa Tashfeen Malik cometeram um ataque terrorista supostamente em nome do Estado Islâmico em San Bernardino (Califórnia, Estados Unidos), matando 14 pessoas e deixando outras 22 seriamente feridas. O caso gerou forte comoção nacional.

Durante as investigações, descobriu-se que os terroristas destruíram todos os seus telefones, exceto um iPhone 5C, que é o foco de toda disputa. Através de ordem judicial, a Apple foi intimada a fornecer todo apoio técnico ao FBI para que os dados contidos exclusivamente para este aparelho fossem recuperados.

Há, no entanto, problemas técnicos nesta abordagem. Segundo a Apple, quebrar este mecanismo de segurança é bastante complicado, e mesmo que se consiga obter sucesso, a ferramenta desenvolvida poderia ser usada impunemente pelo FBI para explorar outros aparelhos. A empresa se recusa a fornecer tal ferramenta e vem sendo pressionada pela justiça americana a colaborar.

O lance mais recente desta disputa é que o FBI enviou petição ao juiz do caso dizendo que encontrou alguém capaz de quebrar a criptografia do iPhone e já teriam desbloqueado o aparelho sem a ajuda da Apple, e, portanto, desistindo da causa.

Porque o caso do iPhone é tão estranho

Há todo um conjunto de fatos estranhos relacionados ao caso.

- O celular pertencia ao serviço público de saúde onde o terrorista trabalhava. Se ele teve o cuidado de destruir os outros celulares, provavelmente deixou este porque ele nada conteria de importante;

- A senha do aparelho pertencia ao terrorista, mas a senha do serviço iCloud, com todo backup do aparelho, pertencia ao serviço de saúde. Estranhamente um agente do FBI “cometeu um engano” com a senha do iCloud e todos os dados online foram perdidos. Resta então apenas o aparelho;

- O tipo de ferramenta solicitada inicialmente pelo FBI é, em muitos aspectos técnicos, muito semelhante às especificações e funcionalidades do backdoor CALEA II;

- Edward Snowden se manifestou denunciando o pedido do FBI como uma farsa. Ele explicou como hackers fariam para quebrar a proteção do aparelho do terrorista, mas o método não serve para ser usado em larga escala nem de forma remota pela internet. Pelo método proposto, o FBI não precisaria da Apple para acessar o conteúdo do aparelho, o que demonstra que o objetivo de pressionar a empresa é alheio ao caso;

- No último atentado a Paris os terroristas trocaram várias mensagens SMS, abertas e sem criptografia, e nem assim os atentados puderam ser evitados e nem a leitura das mensagens adicionaram algum fato novo que não fosse documentado por outras formas de investigação. Provavelmente o mesmo venha a ocorrer neste caso;

- Normalmente os dados mais importantes nos processos investigativos são gerados por metadados: quem ligou para quem, a que horas, para qual endereço IP o terminal se conectou, que tipo de serviço foi acessado (web, e-mail) e assim por diante. Boa parte desses dados são acessíveis através das companhias telefônicas e de internet, mesmo para os aparelhos que o casal destruiu. Isto não vem sendo comentado neste caso;

- Questiona-se muito menos o acesso dos terroristas a armamentos pesados do que a preocupação com o que o celular possa conter.

Há também todo tipo de exploração midiática sobre o caso. O caso vem sendo mostrado por vários meios de comunicação como se a resistência da Apple fosse uma escandalosa desobediência à lei.

Recentemente, os parentes das vítimas foram entrevistados e perguntaram se eles eram a favor de obrigar a Apple a fornecer acesso aos dados e evidentemente a maioria foi fortemente a favor.

Isso é um jornalismo manipulador. É o mesmo que perguntar ao pai de um filho que foi assassinado se ele é ou não a favor da pena de morte. Esse tipo de resposta dada no calor dos sentimentos não tem qualquer valor racional, mas atinge em cheio a opinião pública.

Quando se percebe todo cenário legal e técnico que está na penumbra por trás do caso Apple contra o FBI, fica muito fácil perceber correlações suficientemente fortes para serem meros acasos.

Desde o 11 de Setembro que atos terroristas alarmam e movimentam a opinião pública americana. E pessoas com medo aceitam restrições de liberdade em troca de pretensa segurança.

Casos como o atentado em San Bernardino poderiam colocar a opinião pública a favor de uma lei impopular como a CALEA II. É tudo o que o FBI e a NSA desejariam, e tornar a relutante Apple num bode expiatório neste caso em particular seria uma boa forma de se conseguir estes objetivos.

Entretanto, o confronto entre a Apple e o FBI gerou uma polarização nas opiniões.

Para cada 5 americanos que acham que a Apple deve colaborar, 4 dizem que não e fazem manifestações contra a quebra da segurança do aparelho. Certamente houve um ganho em popularidade a favor de mecanismos como a CALEA II, mas com a polarização, torna-se difícil reverter a opinião da outra parte, e isso pode dificultar a aprovação desses mecanismos no congresso.

O último lance, afirmando a quebra da criptografia do iPhone, pode ser uma jogada contra a imagem da Apple, demonstrando aos usuários que o iPhone não é tão inexpugnável quanto a empresa quer fazer crer. É provável que a empresa tenha que se retratar junto ao seu público e mostrar que existem alternativas para manter a segurança do seu dispositivo.

O iPhone 5C possui uma solução puramente baseada em software. Isto permite que seja feito um ataque de força bruta. Porém, a partir da versão 6, o iPhone utiliza um chip criptográfico inspirado no Palladium, e cujas chaves internas são geradas na hora da fabricação do componente e por segurança não há registro externo informando a relação de chaves por cada chip fabricado. Os dados armazenados no telefone são criptografados a partir de uma chave-mestra criada a partir da senha do usuário e das chaves internas do chip que são individuais por aparelho.

Se foi possível ao FBI desbloquear o celular do terrorista, a quebra dos modelos mais novos se torna ainda mais difícil, e esta não será a última batalha desta guerra.

E por que a Apple e não o Google?

Em primeiro lugar, “a oportunidade faz o ladrão”. Ocorreu do único celular que sobrou dos terroristas ser um iPhone. Mas tem mais.

Se o objetivo é criar um factoide, seria difícil obter este resultado usando um celular Android. Este sistema é open source. Todo projeto do sistema operacional é público. Ele também é utilizado por diversos fabricantes diferentes. Não há nada a ser escondido e nem ninguém a ser o único responsável pela negação de acesso ao sistema. Seria difícil tomar alguém em específico como bode expiatório. Jamais haveria tanto burburinho em torno do caso se o smartphone do terrorista fosse um Android.

Já com a Apple é diferente. Ela é a única que controla completamente uma plataforma popular de computação móvel nos Estados Unidos. O projeto é fechado, e portanto, controlado rigidamente. Se ela for obrigada a colaborar, cria-se um precedente que pode obrigar todos os demais fabricantes a aceitarem as imposições legais.

Além disso a Apple é um ícone americano atual e é um fato representativo se ela for sacrificada pela opinião publica. O impacto é muito maior que atingir qualquer fabricante de Android, impondo a autoridade governamental sobre os fabricantes e calaria muitas vozes contrárias.

É certo que as autoridades americanas, especialmente o FBI e a NSA, não apreciaram a criptografia forte dos novos smartphones com iOS e Android. O caso de San Bernardino pronuncia-se como uma forma de atingir a opinião pública.

O caso também está sendo explorado pela mídia de forma a criar uma imagem negativa da Apple, como se a empresa estivesse colaborando com os terroristas e colocando a proteção do usuário e outras formas de investigação em um plano bem inferior de discussão, como se não fossem importantes. Esta exploração dá destaque da importância de mecanismos que burlem a forte proteção aos dados dos aparelhos para a opinião pública americana, algo bastante desejável quando se tem uma legislação altamente impopular como a CALEA II aguardando ser aprovada.

E se a CALEA II for aprovada?

Caso a CALEA II seja aprovada, obrigar a Apple a instalar o backdoor em seu sistema operacional não seria problema, e muitos americanos receberiam uma atualização compatível com a CALEA II em pouco tempo, mesmo que a contragosto. Mas o Android, assim como todo tipo de software livre seria um grande problema. Software livre permite retirar facilmente o sistema operacional original com o backdoor e instalar um que se pode confiar. Isso valeria para PCs com Linux no lugar do Windows, roteadores Wi-Fi caseiros com OpenWRT, e smartphones com Android não original. Esta liberdade do cidadão/usuário tem de ser eliminada para que ele não se livre do backdoor.

O backdoor também não pode ser implementado num código fonte de acesso público, pois seria fácil perceber como ele funciona e como ele poderia ser acessado, sob pena de informar a todos sobre o recurso, de hackers a governos autoritários. É a partir desta constatação que a regulamentação do FCC passa a ter um novo sentido.

As medidas propostas pela FCC tentam manter o software livre o mais afastado possível dos dispositivos conectados, e onde ele não puder ser evitado, o backdoor estará “trancado” dentro do equipamento.

As medidas em estudo pelo FCC podem ser interpretadas como complementares à possível aprovação da CALEA II ou de qualquer mecanismo instalado em segredo como medida para evitar que o usuário tenha alternativas e seja obrigado a usar o que foi oficialmente disponibilizado para ele. Todo conjunto de regras não deixa uma alternativa viável para o cidadão.

Há dois grandes problemas referentes à aprovação da CALEA II. O primeiro é que, embora seja uma legislação americana, é bem provável que muitos produtos com aprovação do FCC seja comercializado pelo mundo inteiro. Isto significa que o mundo inteiro portará um backdoor exigido pela lei de um único país e o software não possa ser substituído.

O segundo problema é uma extensão do primeiro. Um backdoor que dê acesso irrestrito aos diversos tipos de equipamentos é algo do interesse de crackers, crime organizado, terroristas de todas as linhas, governos opressores e outro tanto de gente mal intencionada. É questão de tempo até todo mecanismo ser explorado maliciosamente. Espalhar essa vulnerabilidade proposital pelo mundo é um passo para o caos, pois torna qualquer proteção criptográfica inútil.

Se a CALEA II passar, é bem provável que produtos digitais de todos os tipos com o backdoor instalado chegue às nossas mãos. E isso vale para qualquer coisa com conexão com a internet e ofereça acesso total a qualquer indivíduo mal-intencionado em qualquer parte do mundo. E o pior é que não teremos alternativas para nossa defesa.

Isso vale para seu computador, seu smartphone e até mesmo para seu carro conectado. Este é um quadro bem tenebroso.

Conclusão

O caso Apple x FBI evoluiu em primeiro plano sob os holofotes da mídia, mas há muitos outros fatos correlatos ocorrendo na penumbra. Muitas das análises aqui feitas são hipóteses, embora a lógica e a própria história mostrem que estas hipóteses são bastante consistentes. Porém, se estas hipóteses se confirmarem, não só os Estados Unidos caminham para uma sociedade de vigilância cerrada e suspensão de direitos civis, como podem expandir este estado de vigilância ao resto do mundo.

Quanto mais os computadores se revelam subversivos e libertários, mais há quem queira colocar-lhes um cabresto, tanto de cunho técnico (Palladium), como legal (DMCA, ACTA) ou ambos (CALEA II). Porém nenhuma medida restritiva deste tipo dura muito tempo dada a rápida evolução técnica, e as mesmas pessoas tentam incessantemente soluções cada vez mais duras.

Se observamos que os conceitos da CALEA foram estendidos pela CALEA II, é de se esperar que em algum instante teremos a CALEA III, assim como uma SOPA II e uma ACTA II, ainda mais intrusivas. A constante disputa entre a evolução técnica dos computadores e as legislações cada vez mais restritivas podem levar a uma sociedade totalmente intolerante.

Estados Unidos é um país importante em diversas esferas. Sua importância econômica é tal que pode influenciar o padrão dos equipamentos distribuídos para o resto do mundo, e isso vem sendo usado como política indireta para o resto do mundo através da padronização de equipamentos para todos os mercados. Eles também pressionam de todas as formas que suas leis sejam obedecidas dentro de outros estados soberanos, mesmo contra seus interesses locais.

Se existir uma lei nacional americana que obrigue os equipamentos tenham backdoors de todos os tipos, que restrinja os direitos dos usuários de usarem seus computadores como bem quiserem e que impeça definitivamente a troca dos softwares que mantém esses mecanismos por outros mais livres, este é um problema essencialmente americano, e como tal, deveria permanecer contido dentro de sua jurisdição. Mas isso será de alguma forma empurrado para o resto do mundo de forma silenciosa.

Os carros conectados estão chegando ao mercado com todo entusiasmo da indústria e logo comporão todo um cenário na vida do usuário junto com a Internet das Coisas. A origem dos softwares que controlam toda essa estrutura é predominantemente americana, seguindo normas e padrões americanos, e lá certamente estes softwares estarão carregados destas tortas disposições legais e políticas, e é bem provável que chegarão silenciosamente até nós.

É isso que queremos? Acho que não. Vivemos em território brasileiro, sob leis e soberania brasileiras, mas podemos nos submeter à vigilância americana e todo tipo de risco que isso possa acarretar sem nem saberemos disso. Até ser tarde demais.

Os direitos dos cidadãos não americanos só serão preservados quando as normas de cada país tornar os diversos dispositivos completamente incompatíveis com as normas americanas. E nós teremos que tomar essa decisão.

O livro “1984” foi escrito para ser uma ficção, mas aos poucos vem se tornando um manual de instruções. Estamos assistindo uma distopia se tornando uma dura realidade que está indo muito além da ficção.

AAD

Nota 1: Agradecimento especial ao colega entusiasta Bruno Kussler Marques pela dica que depois revelou toda nova norma da FCC e suas implicações a este caso.

Nota 2: Em tempos conturbados da nossa democracia, cheios de protestos e evidente má vontade dos governantes, o Firechat se mostrou uma ferramenta importante de liberdade de expressão, mostrando ao mundo o que acontece aqui em tempo real. Fica a dica.