Esta é a quarta e última parte da série “Mundo estranho”.

A flexibilidade da utilidade e a liberdade subversiva

O automóvel nasceu de uma idéia de utilidade. Era uma ferramenta para levar pessoas e cargas de um lugar para o outro. Mas, quando passou a ser usado, logo as pessoas perceberam a liberdade que o automóvel proporcionava e as boas sensações que isso trazia. As matérias do MAO que tanto apreciamos são odes de louvor a este sentimento. Entretanto, há um lado não explorado pelo MAO sobre esse sentimento e a sua relação com a utilidade do automóvel.

Vamos imaginar uma empresa qualquer, onde um funcionário recebe um carro para trabalhar. Esse carro terá a utilidade de levar o funcionário e todas as ferramentas até os clientes e lá poder executar seus serviços. Entretanto, o carro de serviço oferece a liberdade do funcionário passar às vezes em sua casa, durante o turno de serviço.

Muitos chefes não gostam dessa liberdade e tentam limitá-la. Uma forma de limitá-la seria instalando trilhos entre a empresa e seus clientes e o carro seria usado como um tipo de bonde. Sem trilhos para a casa do funcionário, ele não irá para lá durante o expediente. Porém, se a empresa é contratada todos os dias por vários clientes, ela terá de instalar trilhos para cada um deles antes do funcionário ir até lá.

Empresas modernas necessitam de flexibilidade para atenderem seus clientes. Porém, quanto mais flexíveis eles deixam suas frotas, mais incrementam a liberdade com que os funcionários podem usufruir dos seus carros de serviço.

Empresas que investem no controle rígido de suas frotas acabam por engessá-las, tirando delas toda flexibilidade de que tanto necessitam. Empresas com visão mais moderna abolem o controle rígido, mas investem em funcionários confiáveis, bem treinados e comprometidos com os objetivos da empresa. Há liberdade mas sem abuso dela.

Computadores compartilham esta mesma propriedade com os automóveis, porém dentro do ilimitado mundo virtual. Entretanto, dada a natureza do mundo virtual, o potencial de flexibilidade e liberdade são de ordem de grandeza maior do que a do automóvel.

Computadores, por natureza, são máquinas de liberdade. O espaço virtual foi criado dentro deles e não há leis naturais que limitem suas possibilidades. Quando alguém penetra no espaço cibernético e aprende a se mover por ele, pode emergir novamente em outro lugar físico, onde as leis materiais são diferentes, o que os tornam máquinas de liberdade também no mundo físico.

Há uma característica adicional à liberdade promovida por automóveis e computadores. Ela é subversiva. Pessoas que podem se deslocar de carro podem trocar idéias com umas poucas dezenas de pessoas distantes por dia, inclusive idéias que o motorista sequer tivesse pensado antes. Computadores dão acesso não a poucas dezenas, mas a milhares de pessoas em todo o mundo ao toque de um botão. E o livre fluxo de idéias, sabe-se desde a mais profunda antigüidade, é uma liberdade subversiva. Escritores, filósofos e livre pensadores que propagavam idéias contrárias ao modelo estabelecido sempre foram considerados criminosos e por isso presos, mortos ou exilados. É necessário manipular o modo de pensar da população para mantê-la sob controle.

Ao ler este último parágrafo, o leitor pode se lembrar do genial livro “1984” de George Orwell. Porém, esta é uma realidade mais próxima do que imaginamos, mas apenas não está aparente. Perder o controle da população, que pode passar a pensar por conta própria, é muito perigoso.

Num mundo completamente estranho para quem viveu há 20 anos, a primavera árabe foi um conjunto de revoluções populares feitas não de fuzis e baionetas, mas de smartphones e internet móvel que substituem balas por idéias. Por mais que os governos tentassem controlar a internet e os fluxos de dados, as pessoas sempre achavam uma alternativa para continuar se comunicando e trocando idéias. Elas se organizavam e se mobilizavam com uma agilidade de fazer inveja ao mais profissional dos exércitos.

A China é o país com maior restrição à troca de dados com a internet estrangeira, mas ainda assim, quem quer consegue trocar informações com o mundo livremente, especialmente usando a rede TOR.

Há então uma guerra permanente e silenciosa entre aqueles que desejam os computadores como máquinas de liberdade e aqueles que os querem como máquinas de monitoramento e controle.

Hackers ativistas sempre incentivaram o uso de software livre porque ele promove uma liberdade total e incondicional, e houve época que em determinados países a posse de computadores movidos a determinadas versões de software livre foi inclusive criminalizada.

Muitas pessoas não se importam quando seus computadores cerceiam suas opções de escolha, limitam sua capacidade de conversar com outros computadores e usuários, mas deveriam se importar. Elas aceitam de bom grado a oferta de pretensa “segurança” em troca do cerceamento de suas liberdades e o constante monitoramento. Os computadores passam então de nossos maiores aliados em nossos maiores inimigos, nos vigiando a cada passo, a cada palavra dita, e nos tratam como ladrões antes mesmo de cometermos qualquer furto. E a dita “segurança” oferecida no processo é mera “conversa de vendedor”.

Hoje deseja-se mais do que nunca que computadores sejam usados como ferramentas de monitoramento e manipulação do cidadão, e não apenas no sentido político, mas em muitas outras facetas da vida.

Num experimento pessoal, o jornalista Mat Honan fez uma maratona de 48 horas clicando furiosamente em todos os botões de “like” que apareciam para ele no Facebook. Logo todas as postagens em seu smartphone e quase todos em seu desktop eram de posts de marcas e propagandas e quase nada postado por um amigo. Seus amigos e parentes passaram a ligar para ele para saberem se sua conta havia sido hackeada ou se tudo estava normal, pois para eles havia uma explosão de postagens comerciais e de propaganda.

Ocorre que o feed de notícias do Facebook não é aleatório. Um poderoso algoritmo do Facebook consegue classificar os interesses pessoais e relaciona estas escolhas aos amigos próximos. Se seu amigo gosta de determinado produto, provavelmente você também apreciará. Então, porque não lhe bombardear com propagandas do mesmo produto? As chances de você ser influenciado a comprar este produto em particular é maior. É por isso que o Facebook é valioso: a propaganda direcionada a um público mais sensível à compra do produto.

Em julho de 2014 vazou a informação que o Facebook secretamente manipulou o feed de notícias de quase 700.000 usuários e monitorou as respostas que eles davam para saber o quanto eram influenciáveis. O Facebook foi duramente criticado pelo teste secreto, mas descobriu-se que esta é uma prática bastante comum.

A realidade do mundo é para as pessoas o mundo que elas percebem. Manipulem as informações que chegam às pessoas, e as pessoas enxergarão um mundo diferente do real. Esta constatação faz da manipulação do usuário uma prática diária na internet, mesmo que na forma de experimento, quando nem o site sabe o quanto um novo método manipulador dará certo. O usuário deixa de ser um internauta para ser cobaia de experimentos de manipulação.

A experiência do Google e do Facebook mostra um lado não previsto por George Orwell em seu livro “1984”. George Orwell previu um sistema opressor de monitoramento do cidadão para preservação do status quo social e político, mas o monitoramento e a manipulação de resultados feitos pelo Google e Facebook com claros objetivos comerciais partem de uma aparente “boa vontade” ao oferecer serviços de graça. Mesmo que as intenções sejam as melhores possíveis, isso sempre irá distorcer a realidade percebida pelas pessoas, e este é um jogo muito perigoso, porque ele lida com o caos do sistema.

Smartphones são máquinas de monitoramento cerrado, porque as pessoas os carregam para todos os lados. Como explicar que chips caros como os de GPS estão presentes até nos smartphones mais baratos se não fosse pela necessidade de monitoramento?

E mais que isso: o iPhone é uma máquina de venda por excelência. Registra-se o cartão de crédito do usuário desde o primeiro uso e tudo o que se precisa para comprar um ítem é clicar um botão. Smartphones Android e Windows são focados em facilitar o encontro do produto. Então todo o tempo essas máquinas bombardeiam incessantemente seus usuários: “Compre…”, “Compre…”, “Compre…”, … . Isso é uma distorção da realidade e há um limite para o qual os usuários irão tolerar esse abuso.

Mas se ao mesmo tempo que algumas pessoas tentam limitar a liberdade e manipular a população através dos computadores, elas precisam promover a flexibilidade utilitária deles, e junto, abrem mais espaço para a liberdade subversiva.

Agora vão juntar o computador conectado ao automóvel. Será interessante verificar quão subversivo será o conjunto, e que esforços para limitar as novas liberdades serão tentados.

Dados: a faca de dois gumes

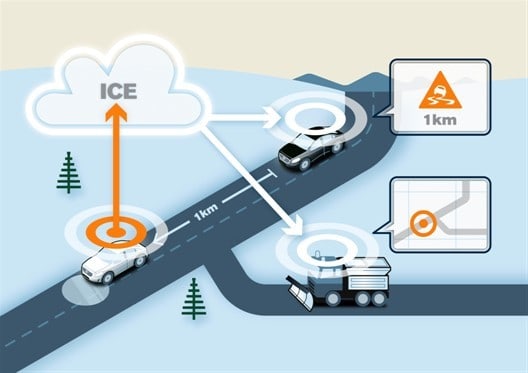

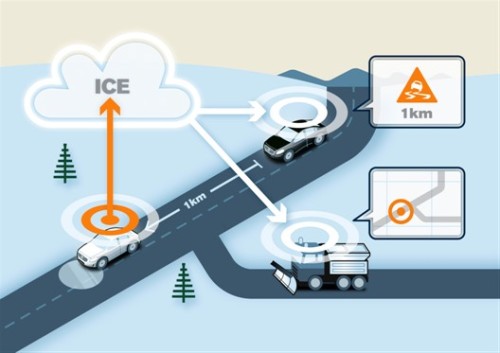

Num mundo digital ideal, cada carro que ingressar numa rodovia irá se conectar ao servidor da mantenedora e passar a transmitir todos os tipos de dados do veículo, desde latitude e longitude a até dados prosaicos como o acionamento dos limpadores de pára-brisa.

Um fato importante sobre instrumentação é que um sinal simples pode transportar muita informação útil, desde que colocado dentro do contexto correto. Um veículo que acione o limpador de pára-brisa não significa muita coisa, mas se a maioria aciona o limpador no mesmo lugar, é um indício de chuva. Esses carros usam varrida intermitente, velocidade 1 ou 2? Por aí dá para ter uma noção da intensidade da chuva. Se a condição da pista muda de pista seca para chuvosa, as placas de velocidade máxima podem exibir um número menor (por enquanto não existe no Brasil) e um alerta de chuva na pista pode ser expedida para todos os carros que ainda passarão pelo local.

Outros tipos de processamento podem indicar acidentes tão logo aconteçam, acelerando o atendimento às vítimas, por exemplo. Esse é o mundo ideal do carro conectado que fabricantes tentam nos vender, mas não necessariamente o mundo real que tentam criar.

Sabemos que várias grandes empresas vivem da coleta de dados dos usuários e que esse negócio é valiosíssimo. Hoje, o Waze é uma ferramenta que tem o pé nestes dois mundos. Ele oferece serviço de roteamento dinâmico para motoristas, importante para fugir dos congestionamentos, mas, por outro lado, os mesmos dados necessários para a prestação de serviços podem complementar informações de rastreamento que o Google capta por outras ferramentas dos mesmos usuários, criando um dossiê digital mais amplo sobre cada pessoa e tirar proveito financeiro disso.

Um caso que atualmente vem gerando muita discussão sobre a ética da coleta de dados em larga escala dos usuários é o dos dispositivos vestíveis de monitoramento de parâmetros de saúde. Para muitos pacientes com doenças incuráveis, como hipertensão e diabetes, um monitoramento constante dos seus parâmetros de saúde é algo importante, e as grandes empresas de internet estão investindo pesado para desenvolverem soluções neste sentido. Mas será que estas mesmas empresas que lucram tanto com a coleta de dados estão fazendo este investimento apenas preocupadas com a saúde das pessoas? Colocam-se então as seguintes questões:

– Para uma operadora de plano de saúde, quanto vale a informação privilegiada de que um possível cliente possui uma doença pré-existente?

– Para uma empresa que oferece uma vaga de emprego, quanto vale saber se o possível candidato possui um tipo de enfermidade que no futuro o fará faltar vários dias para tratamento médico?

– Para um banco, quanto vale saber as chances de um cliente que pede um empréstimo oferecer o risco de morrer antes de saldar a dívida, e em função desta informação determinar a taxa de juros?

– Para uma seguradora, ter informações privilegiadas sobre a saúde do possível segurado não é de grande valor na negociação de um seguro de vida?

As empresas que desenvolvem e operam estes sistemas de monitoramento possuem políticas de privacidade junto a seus clientes. Mas o que é a ética diante do potencial comercial dessas informações? Essas empresas não são entidades de caridade para prestar serviços de monitoramento de saúde de graça. Elas estão aí para lucrar, e quanto mais, melhor. Elas podem muito bem nos prometer confidencialidade dos nossos dados ao mesmo tempo que comercializa dados pessoais e reprocessados das pessoas por baixo do pano.

Podemos ver o carro conectado sob a mesma ótica:

– Quanto vale para o fabricante saber a forma do motorista dirigir e do estado de vários componentes do carro, e em função disso dar ou retirar coberturas de garantia ou oferecer peças e serviços a preços diferenciados em concessionárias?

– Quanto vale para a seguradora saber o comportamento do motorista ao volante? Ele é calmo e cuidadoso, ou ele é ousado e imprudente?

– Para a financeira, qual o risco de vender um carro para um motorista imprudente e com chances dele morrer antes de finalizar os pagamentos do financiamento?

– Para as autoridades policiais, quanto vale saber que carros oferecem mais chances de serem parados e gerarem multas e apreensões em função do comportamento do motorista?

– Quanto vale para autoridades de trânsito saberem em que pontos da cidade os motoristas abusam mais da velocidade para instalarem um lucrativo radar arrecadador? (veremos um caso real mais adiante.)

Estas são questões pesadas e difíceis de responder, pois o uso que grandes empresas possam fazer dos dados dos usuários, longe do conhecimento destes, é difícil de comprovar, é muito lucrativa, mas altamente lesiva ao usuário em sua moral e sua privacidade. Mas nada que pode ser ruim que não possa ser piorado.

Todos já ouviram falar do projeto de carro autônomo do Google. Mas quantos já se perguntaram por que uma empresa essencialmente de internet como o Google poderia se interessar em carros autônomos? A resposta é que assim o Google pode dar um passo adiante da mera coleta de dados e passar a manipular resultados do mundo físico.

O usuário entra no seu carro autônomo no trabalho e o direciona para casa. Enquanto o carro se desloca em meio ao trânsito congestionado, o motorista se distrai com um filme ou mesmo com trabalho. A partir do acesso da internet das coisas, o Google gentilmente informa que há pouco leite na geladeira conectada e oferece ao motorista um desvio para ele comprar esse leite. Porém, o desvio não se dá para um estabelecimento qualquer. Ao invés da padaria tradicional, carro é desviado para um supermercado que é anunciante premium do Google e, mais, o Google sabe que o usuário é entusiasta de gadgets, e então ele escolhe uma vaga de estacionamento mais próxima de uma entrada específica, que fará o usuário passar pelo setor de eletrônicos até chegar ao setor do leite. É uma oportunidade extra para o usuário trocar o velho celular naquele supermercado.

Para o anunciante, o Google deixa de oferecer propaganda direcionada para colocar o consumidor na porta do seu estabelecimento numa condição de pouca opção de contorno (quem iria sair caminhando do estacionamento do supermercado para ir comprar o leite na padaria?). Quanto vale isso para o anunciante? Quanto vale isso para o Google? Muito dinheiro, certamente. Mas a manipulação do usuário nesse nível é uma violação flagrante do seu direito de escolha. Esta possibilidade extrapola a mera propaganda e atinge o nível da manipulação no mundo real do usuário.

O pior na questão dos dados é que normalmente nos vendem a primeira imagem, a do mundo idílico, maravilhoso, enquanto o que interessa é o segundo mundo, o real, onde seus dados, que falam muito de você e que por isso valem muito. Mas existem leis que restringem o acesso aos seus dados, e eles precisam pedir a você acesso a estes dados.

Isso é feito geralmente durante o processo de instalação do software, onde um proposital texto longo, aborrecido, cheio de termos técnicos é apresentado e um botão “Eu aceito” facilmente acessível é imposto para que o processo de instalação seja terminado.

Mas os usuários têm noção do que é aquilo? Aquilo é um contrato, chamado licença de uso do software. E as pessoas já tentaram saber o que ele contém? É bom abrir os olhos…

As estranhas entranhas das licenças de uso

No Brasil e em várias partes do mundo, os softwares são protegidos pelas leis de direitos autorais e outras complementares. Estas leis dão uma margem legal para o fornecedor do software expressar as suas condições para uso legal por parte do usuário, e isso é expresso na forma de um documento chamado licença de uso. Cada empresa possui a sua própria licença de uso, mas existem pontos em comum.

Entre os três fornecedores de sistemas operacionais embarcados temos a Apple e a Microsoft com licenças proprietárias e altamente restritivas, enquanto o Google usa sistemas baseados em software livre, muito menos restritivo.

Software, entretanto, é uma entidade imaterial, e portanto, não sujeita às leis do universo físico, e certas condições de licenciamento, especialmente em licenças proprietárias criam situações que sob a ótica do mundo físico, se mostram muito estranhas.

Vejamos um pequeno trecho desta licença de uso do iTunes da Apple:

“

…

Você não pode arrendar, locar, emprestar, vender, transferir, redistribuir ou sublicenciar o Aplicativo Licenciado e, se você vender seu Computador Mac ou Dispositivo iOS para um terceiro, você deverá remover o Aplicativo Licenciado do Computador Mac ou Dispositivo iOS antes de fazê-lo. Você não pode copiar (exceto se expressamente permitido por esta licença e as Regras de Utilização), decompilar, fazer engenharia reversa, desmontar, tentar derivar o código-fonte, modificar ou criar obras derivadas do Aplicativo Licenciado, quaisquer atualizações, ou qualquer parte dele (exceto se e somente na medida em que qualquer restrição acima seja proibida pela lei aplicável ou na medida em que possa ser permitida pelos termos de licença que regem a utilização de quaisquer componentes de código aberto incluídos com o Aplicativo Licenciado). Qualquer tentativa de fazê-lo é uma violação dos direitos do Licenciante e seus licenciantes. Se você violar essa restrição, poderá ser sujeito à ação penal e indenização.

…

“

Vamos avaliar este trecho por partes e comparar com situações do mundo físico.

“

Você não pode arrendar, locar, emprestar, vender, transferir, redistribuir ou sublicenciar o Aplicativo Licenciado e, se você vender seu Computador Mac ou Dispositivo iOS para um terceiro, você deverá remover o Aplicativo Licenciado do Computador Mac ou Dispositivo iOS antes de fazê-lo. …”

Vamos pensar que esta seja uma licença de uso de um carro comprado novo. O dono pagou pelo carro, detém sua posse legalmente com registro, mas a licença de uso do fabricante o impede de emprestar o carro ao irmão, ele não pode revendê-lo para comprar outro novo ou fazer a locação dele. Se o dono for vender a casa, o carro precisaria ser destruído antes da venda.

É uma situação muito estranha. A pessoa tem direitos sobre um bem, mas o fabricante age como dono com todos os direitos. Software não é um bem, mas sim um conjunto de instruções para que o computador preste um serviço. Quando ele é oferecido como um objeto, muitas situações ficam estranhas. Isto já gerou muitos processos na justiça do mundo todo.

No Japão, grandes produtoras de jogos entraram na justiça para tornar ilegal o estabelecimento de pequenos quiosques de revenda de jogos usados. Esta prática que se tornou bastante popular no país na década de 1990 porque os jogos usados eram muito mais baratos que os novos e não havia qualquer perda de qualidade, gerando uma competição desleal com o jogo novo. A sentença final foi de que se o usuário havia pago pelo jogo, ele teria direito a fazer o que bem entendesse com o bem adquirido, incluindo a revenda.

Caso semelhante ocorreu num processo da Apple nos EUA contra a prática do jailbreak dos iPhones. Ela queria tornar a prática ilegal em território americano. Novamente o juiz entendeu que se alguém pagou pelo aparelho, teria o direito de fazer com ele o que bem entendesse. Apesar da reclamação da Apple, hoje o jailbreak é prática legal nos EUA.

“… Você não pode copiar (…), decompilar, fazer engenharia reversa, desmontar, tentar derivar o código-fonte, modificar ou criar obras derivadas do Aplicativo Licenciado, quaisquer atualizações, ou qualquer parte dele…”

Seguimos com o exemplo do carro. Se o dono quiser, pode levar seu carro em uma oficina, onde o motor pode ser desmontado, cada componente pode ser avaliado e talvez trocado por outro de melhor desempenho e por fim aplicar transformações com vista a uma preparação. Ele é o dono do carro e faz isso livremente.

Mas quando se refere ao software, esta prática não é permitida pelo fabricante. Novamente, o fabricante impõe ao usuário a situação de pagamento sem direito ao exercício da propriedade plena do software.

“…Qualquer tentativa de fazê-lo é uma violação dos direitos do Licenciante e seus licenciantes. Se você violar essa restrição, poderá ser sujeito à ação penal e indenização. …”

No exemplo do carro, além da estranheza dos termos anteriores, onde o usuário paga mas não é dono, qualquer violação a estes termos é prática delituosa, sujeita a ação penal e indenização, mas não pela lei diretamente, mas pela vontade do fabricante expressa na licença de uso.

Neste caso, segundo esta licença, se o dono do carro mexer em um único parafuso, poderá sofrer processo criminal por violação de direitos expressos do fabricante.

Se perguntarem à maioria dos desenvolvedores de software, eles dirão que estes termos são naturais, pois são uma proteção legal que o desenvolvedor insere na licença de uso para proteger sua tecnologia. Na verdade estes termos são uma proteção legal ainda mais abrangente que muitas empresas utilizam para inserir no software funções eticamente condenáveis.

Se um especialista deseja analisar um software para ver se há qualquer tipo de violação de privacidade ou de espionagem feito pelo software, ele se vê incapacitado legalmente de fazer a análise. Se ele divulgar que o software possui funções maliciosas, ele estará declarando indiretamente que pelo menos fez uma engenharia reversa do software, e poderá ser processado judicialmente por infração dos termos da licença de uso.

Estas são distorções por fazer a venda de uma entidade de forma diversa à da sua natureza, apesar destes termos serem comuns à maioria das licenças proprietárias restritivas. Um consenso que existe no setor de informática é a de que, quanto mais restritiva for uma licença proprietária, mais situações estranhas como estas ela gera, abrindo caminho para todo tipo de questionamento pelos usuários mais atentos.

É importante para a indústria automobilística prestar atenção a estes tipos de situações, pois ela irá fornecer seus veículos com os softwares embutidos, e a compra do veículo será uma forma de aceite automático de termos de várias licenças de uso que podem não ser do interesse do usuário. É preciso ser transparente neste processo e não simplesmente repassar ao dono do carro a responsabilidade por estes termos por baixo do tapete.

Espionagem e monitoramento

Não é segredo para nenhum bom administrador de rede que qualquer computador com programas proprietários vazam pacotes encriptados para endereços obscuros na internet sem que os fabricantes expliquem o que eles contém ou o que é feito deles.

Os numerosos casos envolvendo computadores vazando informações delicadas fazem parte da História recente, até com severas implicações diplomáticas, como no caso do escândalo de espionagem eletrônica promovida pela NSA e denunciado pelo ex-agente Edward Snowden. Se para governos e militares essa situação é inaceitável, por que ela seria aceitável para o cidadão comum?

Por estes e outros motivos, todos os especialistas são unânimes em afirmar que sistemas de votação eletrônica, como a existente no Brasil, devem ser obrigatoriamente feitas na forma de software livre, com código fonte acessível a todos os especialistas e a população em geral e que o código existente nas máquinas de votação pudesse ser periciado.

Infelizmente, isso não é realidade em nenhum país, nem naqueles que se dizem bastião da liberdade e dos direitos do cidadão.

Ainda da licença de uso do iTunes da Apple:

“b. Consentimento para Uso de Dados: Você concorda que o Licenciante pode coletar e usar dados técnicos e informações relacionadas — incluindo, sem limitação, informações técnicas sobre seu dispositivo, software de sistema e aplicativos e periféricos — que são obtidas periodicamente para facilitar o fornecimento de atualizações de software, suporte de produto e outros serviços para você (se houver) relacionados com o Aplicativo Licenciado. O Licenciante pode usar esta informação, desde que tal informação esteja em uma forma que não o identifique pessoalmente, para melhorar seus produtos ou para prestar serviços ou fornecer tecnologias a você. …

“

Este termo é um cheque em branco que o usuário repassa para a Apple quando aceita as condições da licença de uso. O termo garante acesso legal irrestrito ao equipamento e a todo o seu conteúdo. Também é obscuro o uso que a Apple possa fazer a partir desses dados, e não há qualquer contrapartida que permita o acesso do usuário ao que a Apple fará com o que for coletado. É um termo amplo, genérico e impreciso demais e sem o mínimo de transparência. Este não é um termo que combine com a imagem cool da Apple, mas está presente em quase todas as licenças de software da companhia. Esses lados obscuros da empresa nunca são postos em evidência para seus usuários, apesar de sempre estarem acessíveis por obrigação legal. A Apple não precisa se preocupar com isso. Ninguém lê, mas todos que usam, aceitam automaticamente.

Ao aceitar este termo, a Apple pode tudo sobre o aparelho e seus dados e o usuário não tem direito a nada.

Este termo legaliza qualquer ação de varredura de dados que a Apple possa perpetrar no computador do usuário. É uma forma da Apple assumir legalmente que vasculha o computador, e o pior é que, somado aos termos que vimos anteriormente, ninguém pode rastrear estas funções estranhas e saber o que o programa está fazendo porque o software não pode sofrer qualquer tipo de engenharia reversa pelos termos da licença de uso. As licenças de uso dos grandes produtores de software são escritas de forma que diferentes termos se auto-sustentem, embora pareçam desconexos pelo texto.

Tente pedir para a Apple o acompanhamento do que é coletado do seu PC pelo iTunes e como estes dados são processados. Muitos já tentaram e o resultado é sempre o mesmo: negado. O processo não é transparente e não há a menor garantia que o usuário não seja identificado e que seus dados não sejam comercializados.

Termos semelhantes existem em licenças de outros softwares de outros produtores. Em abril de 2011, a TomTom foi flagrada comercializando dados das viagens individuais dos seus usuários para a polícia rodoviária da Holanda, que usou os dados para estabelecer os pontos onde radares fixos seriam mais lucrativos, ao invés de onde seriam necessários para melhoria da segurança viária.

A TomTom não cometeu nenhuma ilegalidade porque a coleta e revenda destes dados constam da licença de uso, com a qual os usuários aceitam ao ativar os serviços do aparelho de GPS conectado do fabricante. Neste caso, a TomTom poderia comercializar informações médias ou integradas, mas isso não era interessante para a polícia holandesa. Por que?

Se existem dois pontos com 100 infrações de velocidade por dia, ambos parecem iguais. Porém, ao se analisar os registros individuais se descobrir que em um deles todas as 100 infrações são cometidas por motoristas diferentes, enquanto no outro apenas 10 motoristas cometem a média de 10 infrações diárias, então para efeitos arrecadatórios é evidente que o primeiro ponto é o mais interessante.

Então, foi repassado para a polícia todo o registro de viagens dos usuários, com origem, destino, rota, velocidades, horários e todos os detalhes técnicos. Mesmo que a TomTom não tenha comercializado a identidade dos usuários, havia dados suficientes para identificá-los por outros meios, violando vários direitos dos seus próprios clientes. Evidentemente, muitos clientes da TomTom não apreciaram a atitude da empresa.

É um exemplo real de como uma grande e renomada companhia não representa necessariamente uma empresa confiável para manipular dados pessoais.

Governos e setores militares do mundo todo vêm substituindo softwares proprietários por softwares livres por causa de termos como estes. Software livre tem código fonte aberto, podendo ser periciado sobre suas funcionalidades e compilado livremente para que uma versão executável confiável possa ser distribuída e usada, e suas licenças de uso abertas não oferecem armadilhas aos usuários.

Ao firmar contrato de fornecimento de softwares como este para os carros conectados, licenças de uso como estas serão impostas aos usuários. Como os fabricantes de automóveis vão lidar com essas questões? Eles irão se responsabilizar por tráfegos de rastreamento? Será que os fornecedores de sistemas embarcados contarão toda a verdade sobre a natureza dos rastreios que serão feitos para fabricantes de carros e consumidores, ou vai faltar transparência como já ocorre? O cheque em branco das licenças dos fornecedores serão repassados integralmente aos usuários, ou a indústria automobilística irá renegociar esses termos?

O Anti-Feature

Imagine o caso de um fabricante de smartphones que produz um modelo mais barato e outro mais caro do mesmo aparelho. Fisicamente os aparelhos são idênticos, mas o aparelho mais barato não oferece a funcionalidade do GPS.

Para o fabricante não interessa muito montar duas linhas de produção, uma para cada modelo. Se ao invés disso ela montar fisicamente apenas um aparelho e no final da linha diferenciar os modelos apenas incapacitando o chip de GPS para vendê-lo como modelo mais barato, o fabricante lucra com um custo menor de produção.

Ao vender o aparelho, o fabricante não irá fazer um desconto para o comprador do aparelho mais barato por conta do chip de GPS desabilitado. E aquele que preferir pagar mais pelo aparelho mais caro irá dar maior margem de lucro para o fabricante.

Este recurso do fabricante recebe o nome técnico de anti-feature. O dispositivo tem todo potencial para realizar a função, mas esta capacidade foi castrada na origem pelo fabricante.

Mas digamos que um usuário mais experiente descubra um jeito de ativar o chip do modelo mais barato. Ele é o dono do aparelho e pagou por ele, incluindo o chip desativado. Ele não tem o direito de usar o aparelho com os recursos do chip ativado?

Um passo adiante e a solução para destravamento do chip se torna popular na internet. Para que os usuários comprariam o modelo mais caro se eles podem comprar o mais barato, destravar o chip e ter a mesma funcionalidade? É evidente que o fabricante não vai gostar da situação, pois afeta seu plano de comercialização do aparelho, entretanto impor a posição da empresa sobre seus próprios consumidores é uma propaganda negativa.

Este caso é real. Ocorreu na venda do primeiro iPhone e criou uma situação tão estranha com os consumidores que obrigou a Apple a lançar o modelo seguinte com todos os chips de GPS funcionais.

Outro exemplo de anti-feature ocorre geralmente no lançamento de novas versões de sistemas operacionais. Quando instalado em um hardware mais antigo, o sistema operacional artificialmente deixa o sistema mais lento e menos utilizável, para forçar a troca do equipamento. Uma mão lava a outra e geralmente a venda de uma máquina nova leva à venda de uma nova cópia do sistema operacional.

Muitas pessoas se surpreendem quando veem máquinas antigas com 5 ou mesmo 10 anos, inutilizadas por lentidão no Windows, voltam à vida útil saudável quando uma versão leve e atualizada de Linux é instalada no lugar.

O anti-feature é mais comum do que se imagina, com inúmeros casos da Microsoft, Intel, Canon, Sony e muitas outras grandes companhias. Este recurso permite que um determinado produto seja produzido em alta escala, baixando custos, mas vendido com diversos diferenciadores que permitam a segmentação do mercado e maximizar lucros.

Este recurso irá impor situações estranhas aos fabricantes de carros. Será que o fabricante de um carro de luxo se contentará em ter o mesmo visual e os mesmos recursos que estarão presentes num carro básico do concorrente? Mas como os fabricantes de sistemas operacionais irão lidar com centenas de opções diferentes de interface e recursos?

O mais provável para solucionar estas questões é que o sistema seja um só para todos e as diferenciações sejam feitas por meio de anti-features, e provavelmente cobrará de forma diferenciada dependendo do modelo.

Mas o que acontecerá na hora que os hackers aprenderem a dominar os anti-features desses sistemas e permitirem que o carro básico ofereça as funcionalidades do carro de luxo? Os fabricantes de automóveis e de sistemas embarcados irão aceitar isso facilmente? E os consumidores, têm ou não o direito ao hacking das capacidades castradas do sistema? O fabricante irá agir contra a vontade dos consumidores de carros baratos que desejam equiparar seus sistemas com os dos carros de luxo?

Os fabricantes irão fornecer os dados necessários para que o firmware original seja substituído por alguma versão de Linux ou de Android livre a fim de manter seus sistemas atualizados? Ou o sigilo de dados técnicos para a livre atualização será mais um tipo de anti-feature dos computadores embarcados, causando sua rápida obsolescência?

Liberdade e segurança

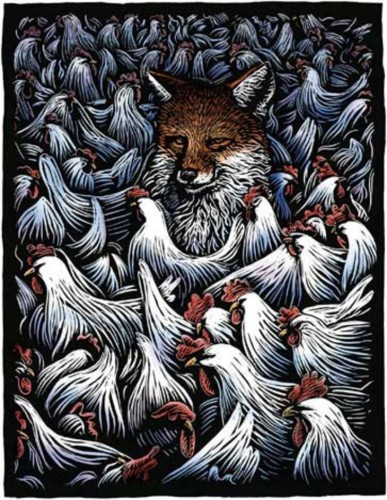

Num antigo conto para crianças dormirem, uma galinha que estava ciscando no quintal de repente sentiu um cisco caindo em sua cabeça. Apavorada saiu cacarejando por todo quintal: “O céu está caindo!!! O céu está caindo!!! E colocou todo o galinheiro em histeria. A raposa, vendo todo movimento, começou a gritar “O céu está caindo!!! Eu vi!!! Venham todos para a minha toca! Lá é seguro! Eu posso proteger todas vocês!”. As galinhas entraram. E nunca mais saíram.

Alguém consegue relacionar este conto infantil com um caso real recente? O caso do atentado terrorista ao jornal francês Charlie Ebdo é uma dolorosa cópia no mundo real deste conto. Não estou dizendo que o caso não mereça a devida atenção, mas a morte de 12 pessoas em um único ato não difere muito das várias chacinas que acontecem quase toda semana nas periferias das capitais brasileiras. Este deveria ser um caso de polícia, pura e simplesmente.

A França não via algo parecido há mais de 50 anos. Então, quais as chances de um cidadão francês mediano ser morto num atentado terrorista? Convenhamos, são mínimas. Então, para que todo o alarde feito em cima deste caso? Para que tamanha atenção dos meios de comunicação sobre o fato e para que tamanha mobilização de forças policiais e militares, com armas em punho para reação rápida às vistas de todos, não só da França, mas por toda Europa? Porque colocar a população de todo continente em estado de pânico? Pensando racionalmente, isso é necessário?

Está claro que o fato foi manipulado e os governos se colocaram como as raposas paladinas da justiça e protetoras da população. A Europa está em uma má fase econômica, e mais cedo ou mais tarde medidas impopulares precisarão ser tomadas. Uma população assustada aceita facilmente qualquer medida “de proteção” dita em termos paternalistas.

O 11 de setembro e todo clima apocalíptico que se seguiu foi outra materialização da história da raposa e das galinhas para justificar a intervenção militar americana no Afeganistão e no Iraque.

Isso está por todo lado, incluindo aquelas fotos de destruição espetacular dos testes de impacto do NCAP que sempre acabam ilustrando matérias dos jornais para instigar no público um sentimento de risco constante ao volante e tirar proveito econômico disso. Curiosamente a NHTSA americana e outros laboratórios pelo mundo fazem estes testes há décadas e nunca houve a mesma histeria.

Moral da história: nunca entregue sua liberdade em troca de tutela de terceiros, seja ele quem for. Liberdade implica em responsabilidade, e responsabilidade sempre envolve riscos. Tutela não necessariamente é segurança, principalmente quando o tutor tem interesse em explorar o tutelado.

Quer ser livre de verdade? Então esteja disposto a ser responsável por ela e assumir seus próprios riscos. Não transfira essa responsabilidade para ninguém.

“Os contos de fadas são escritos para que as crianças durmam, e os adultos despertem” ( Hans Christian Andersen)

Internet é como uma selva. Possui muitas maravilhas e esconde muitos perigos. Quem quer usufruir das maravilhas tem que se expor aos perigos. O perigo sempre estará à ronda, mas quem está em eterna vigília corre menos riscos. Aqueles que se escondem no fundo da toca da raposa nunca apreciarão as maravilhas da floresta além da luz do sol na distante entrada da toca, e sempre poderá ser a sua próxima refeição. E a floresta está cheia de tocas de raposas para escolher, de programas gratuitos antivírus que vasculham cada arquivo que você manipula a lojinhas de aplicativos coloridas e engraçadinhas como a casinha de doces do conto de João e Maria, de sistemas operacionais fáceis de usar a aplicativos de escritório que dizem ser superiores quando pra aquilo que a maioria usa, existem muitas outras opções igualmente boas.

É quase impossível escapar de todas as tocas de raposa, mas pelo menos esteja consciente do que elas são e nunca se afaste muito da entrada.

O automóvel sempre teve um espírito libertário. É a sensação desse espírito que faz de nós entusiastas. Computadores também são máquinas libertárias de extremo entusiasmo.

Computadores nos automóveis poderão incrementar esse espírito entusiasta ou podem sacrificá-lo ao torná-lo mais um utensílio doméstico insípido, focado em monitoramento cerrado e invasão de privacidade para incentivar e até manipular as pessoas a consumirem o que não precisam.

Que carro os fabricantes decidirão fabricar?

Que carros os consumidores escolherão comprar?

Manipulação pelo painel do carro é assunto sério ou mera obra de ficção?

A escolha é de cada um. Mas estas escolhas podem estar na raiz de novas batalhas nesse estranho mundo digital.

Fechando a série com chave de ouro

Esta série foi longa, e ainda assim não cobriu todos os aspectos esquisitos do mundo estranho. Ela não falou das patentes, mecanismo feito para proteger os inovadores que agora está matando a inovação. Ela também não tratou da antiga discussão sobre segurança de sistemas de código aberto contra a filosofia de segurança por obscuridade, onde o que parece não é e vice-versa. E há muitos outros temas.

Deixa para outras oportunidades. Elas terão sua vez.

Em seu lugar, não haveria como fechar esta série sem este texto já clássico, com quase 30 anos de sua primeira aparição, mas que descreve à perfeição minha experiência pessoal ainda mais antiga. E como a mim, acredito que descreva o sentimento de muitos aqui, mesmo que adormecido, pois este sentimento está na base do que chamamos de “entusiasmo”. Vamos a ele:

“

Mais um foi preso hoje, está em todos os jornais! “Jovem preso por crime de computador”. “Hacker preso depois de invadir Banco”.

– Malditos garotos! Eles são todos iguais!

Mas vocês, com sua psicologia barata e um cérebro tecnológico de 1950, alguma vez olharam por atrás dos olhos de um hacker? Vocês já se maravilharam com sua capacidade, com as forças que o incentivaram? O que o moldou?

Eu sou um hacker, entre no meu mundo… Meu mundo começa na escola… Sou mais esperto que os outros garotos e esta porcaria que nos ensinam me chateia.

– Malditos garotos! Eles são todos iguais!

Estou no ginásio… Ouvi dos professores pela quinquagésima vez como reduzir uma fração. “Não, professor, não demonstrei meu trabalho, eu o fiz de cabeça.”

– Maldito garoto! Provavelmente ele colou. Eles são todos iguais!

Eu fiz uma descoberta hoje. Descobri um computador. Espere um segundo, isto é legal! Ele faz exatamente o que eu quero. Se ele comete um erro, é porque eu errei, não que ele não goste de mim… Ou se sinta intimidado por mim… Ou porque não gosta de ensinar e não deveria estar aqui.

– Maldito garoto! Tudo o que ele faz é ficar jogando. Eles são todos iguais!

E então aconteceu… Uma porta se abriu para um outro mundo. Escorrendo pela linha do telefone, como heroína nas veias de um viciado, um pulso eletrônico é enviado para fora, buscando um refúgio do dia a dia onde não existe incompetência… Uma placa é achada.

“É isto!… este é o lugar de onde eu venho”.

Eu conheço todos aqui… Mesmo se nunca nos encontremos, nunca nos falemos, mesmo que nunca escute-os novamente… Mas conheço tudo sobre vocês…

– Maldito garoto! Usando a linha do telefone de novo! Eles são todos iguais!

Vocês sentam como todos nós… Na escola vocês são alimentados com colheradas de papinha de bebê enquanto nós estamos famintos por bifes… O mínimo de carne que vocês engoliam era pré-mastigada e sem sabor. Fomos dominados pelos sadistas ou ignorados pelos apáticos. Os poucos que têm alguma coisa a ensinar nos encontram com vontade de aprender, mas estes poucos são como gotas d’água no deserto.

Agora este é o meu mundo… O mundo do elétron e do botão, a beleza da transmissão. Nós fazemos uso de um serviço que deveria ser barato se não fosse dominado por gulosos aproveitadores, e vocês nos chamam de criminosos. Nós exploramos… E vocês nos chamam de criminosos. Nós vamos atrás do conhecimento… E vocês nos chamam de criminosos. Nós existimos sem cor de pele, sem nacionalidade, sem religião e vocês nos chamam de criminosos.

Vocês constroem bombas atômicas, vocês fazem guerras, vocês matam, trapaceiam e mentem para nós e tentam nos fazer crer que é para nosso próprio bem, e nós é que somos os criminosos?

Sim, eu sou um criminoso. Meu crime é a curiosidade. Meu crime é julgar as pessoas pelo que elas dizem e pensam, não pelo que elas parecem. Meu crime é ser mais esperto que vocês, pelo que vocês nunca vão me perdoar.

Eu sou um hacker, e este é o meu manifesto.

Vocês podem me parar, mas não pode parar a todos nós. Pois, no final, nós somos todos iguais.

“

Loyd Blankenship / “The Mentor” – “Manifesto Hacker”, 8 de janeiro de 1986

AAD